좀비 PC 예방법

좀비 PC는 악성코드에 감염되어 원격에서 해커의 명령과 통제를 받는 PC를 말합니다.

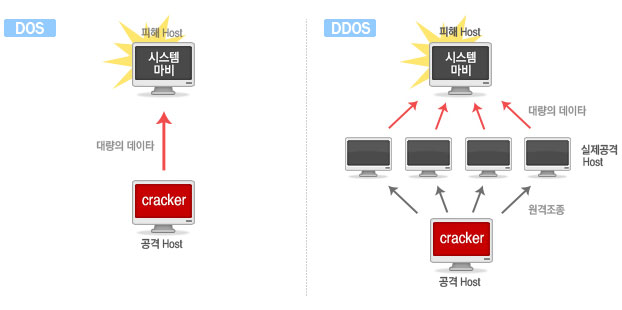

악성코드(구체적으로 악성봇 계열)에 감염된 좀비 PC는 개인정보와 패스워드 유출 같은 사생활 침해, 원격제어, 스팸메일 발송, DDoS 공격의 피해가 발생할 수 있습니다.

또한 좀비 PC에서 인터넷 뱅킹 해킹 같은 금전적 피해도 추가로 발생할 수 있는 만큼 무엇보다도 PC 사용자의 악성코드 감염 예방 노력이 매우 중요합니다.

<DoS 공격과 DDoS 공격의 차이>

좀비 PC를 잡는 알약의 특별한 처방

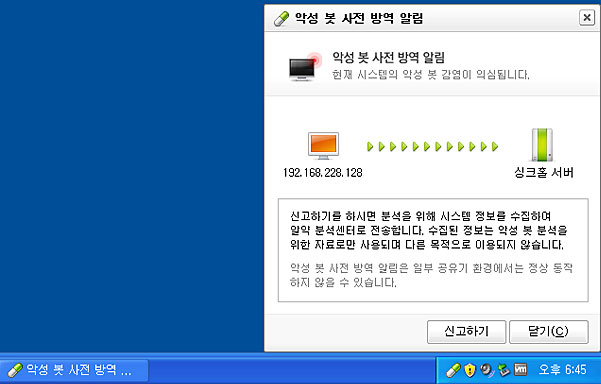

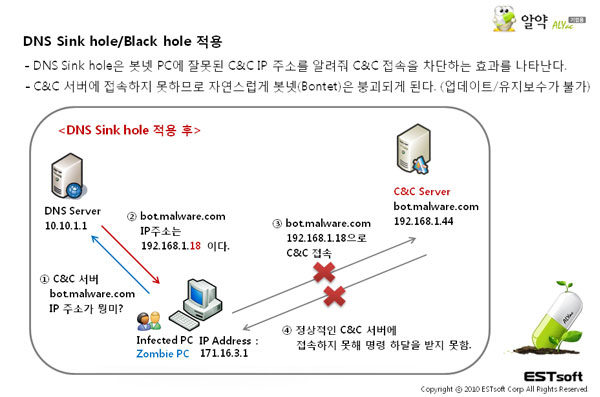

좀비 PC로 만들어버리는 다양한 악성코드에 대해 알약은 기본적인 진단과 치료 기능 뿐만 아니라 DNS 싱크홀(Sinkhole) 기반의 악성봇 사전방역 기능을 가지고 있습니다.

또한, 알약 긴급대응센터에서 신종 악성코드에 대한 365일 빈틈 없는 모니터링과 분석을 통해 좀비 PC를 양산하는 악성코드의 대규모 확산을 조기에 차단할 수 있습니다.

- 좀비 PC를 양산하는 악성코드에 대한 알약의 확실한 진단과 치료

좀비 PC는 기본적으로 악성코드(구체적으로 악성봇 프로그램; Malicious Bot)가 보안 취약점이나 PC 사용자의 실수, 착각 등을 노린 사회공학 기법 등을 이용해 PC에 침투하면서 시작됩니다.

알약은 악성봇 프로그램이 PC에 설치될 때 [실시간 감시]를 통해 이를 차단하게 되며, 치료 기능까지 함께 제공해 이미 좀비 PC인 상태에서도 알약으로 치료했을 때 다시 정상적인 PC 상태로 이용할 수 있게 만듭니다.

- DNS 싱크홀 기반의 악성봇 사전방역 기능

좀비 PC들의 네트워크인 봇넷(Botnet)을 무력화시킬 수 있는 DNS 싱크홀(Sinkhole) 기반의 악성봇 사전방역 기능이 알약에 추가되어 사용자 PC의 악성봇 감염여부를 확인했거나 또는 악성봇 감염이 의심되는 경우 바로 사용자에게 알려드립니다.

또한, 알약 긴급대응센터와 분석센터로 사용자 동의 아래 시스템 정보를 전송하여 알약의 최신 업데이트에 바로 반영됩니다.

DNS 싱크홀의 원리

- 알약 긴급대응센터의 365일 빈틈 없는 모니터링과 분석

지난 2009년의 좀비 PC를 통한 7.7 DDoS, 2011년의 3.3 DDoS 공격 등 국가적 사이버 위기 상황에서 큰 힘을 발휘한 이스트소프트의 알약 긴급대응센터에서는 좀비 PC의 대량 확산을 막기 위해 365일 빈틈 없는 모니터링과 분석을 지금 이 시각에도 계속 수행하고 있습니다.

악성코드를 X-ray처럼 들여다볼 수 있는 분석가와 악성코드가 네트워크에 어떠한 영향을 미치는지 연구하는 네트워크 전문가, 서버와 PC 취약점을 분석하는 연구원 등 다양한 IT 보안 전문가들로 구성된 팀이 365일 모니터링을 하고 있기 때문에 1700만 알약 사용자를 악성코드와 좀비 PC의 위협으로부터 안전하게 보호할 수 있습니다.

좀비 PC를 예방하기 위한 PC 사용자의 관심과 노력

좀비 PC는 알약 백신의 올바른 사용 뿐만 아니라 보안 취약점에 대한 패치 설치, 메일과 메신저, 트위터, 페이스북 같은 SNS를 통해 출처가 불분명한 파일을 실행하지 않는 것 또한 매우 중요합니다.

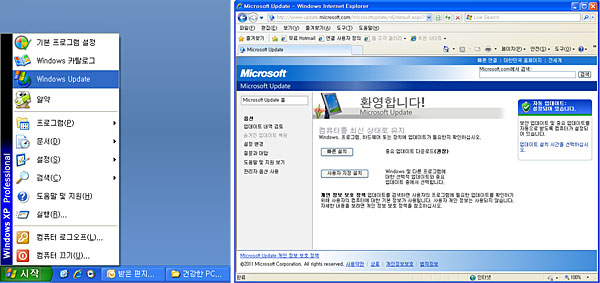

- 내 PC의 보안 취약점을 해결하는 보안 패치

좀비 PC를 만드는 악성코드는 주로 보안 취약점을 이용해 PC에 침투합니다.

보안 취약점을 해결하는 가장 근본적인 방법은 바로 보안 패치를 설치하는 것 입니다.

- 현재 대부분의 PC에 설치된 MS 윈도우 및 오피스 제품의 경우 [Windows Update]에서 보안 패치를 내려 받아 설치할 수 있습니다.

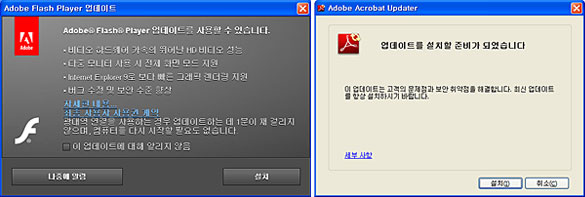

- 최근 악성코드가 PC에 침투하기 위해 Adobe사의 Flash와 Acrobat 제품의 보안 취약점도 많이 이용되고 있으므로 보안 패치를 함께 설치해야 합니다.

또한, 현재 PC에 설치된 여러 프로그램에 대해서도 최신 버전의 보안 패치를 내려 받아 설치하면 취약점으로 인한 악성코드 감염 위험을 크게 줄일 수 있습니다.

- 출처가 불분명한 파일은 절대로 실행하지 말기!

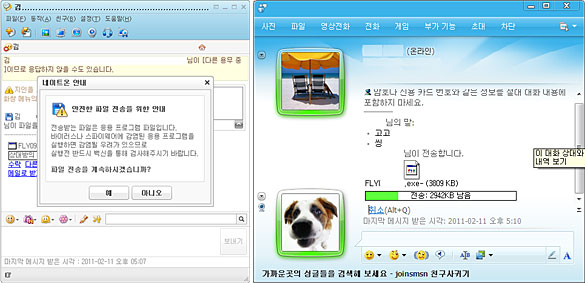

보안 취약점 이외에도 이메일이나 메신저를 통해 출처가 불분명한 파일을 사용자가 직접 실행하도록 전달되거나 트위터나 페이스북, 미투데이 같은 SNS를 통해 악성코드에 감염되는 경우가 많이 보고되고 있습니다.

이는 PC 사용자의 신뢰된 파일로 위장하거나 실수나 결점, 호기심 자극 등을 직접적으로 노린 사회공학(Social Engineering) 기법입니다.

- 메신저를 통해 파일이 전달되거나 인터넷 홈페이지, 이메일의 첨부파일을 실행할 경우 주의해야 합니다.

- 불법 소프트웨어, 즉 정품 인증과정을 거치지 않은 이른바 크랙 프로그램에서 악성코드가 상당수 발견되고 있으므로 정품 소프트웨어 사용을 권합니다.

- 트위터, 페이스북, 미투데이 같은 SNS의 쪽지나 단축 URL 서비스를 통해 악성코드를 내려 받을 수 있으므로 주의해야 합니다.

- 메신저를 통해 파일이 전달되거나 인터넷 홈페이지, 이메일의 첨부파일을 실행할 경우 주의해야 합니다.